Un système d’information (SI) est un ensemble organisé de ressources qui permet de collecter, stocker, traiter et distribuer de l’information1 Il s’agit d’un système sociotechnique composé de deux sous-systèmes, l’un social et l’autre technique. Le sous-système social est composé de la structure organisationnelle et des personnes liées au SI. Le sous-système technique est composé des technologies (hardware, software et équipements de télécommunication) et des processus concernés par le SI

La sécurité des systèmes d’information (SSI) est l’ensemble des moyens techniques, organisationnels, juridiques et humains nécessaires et mis en place pour conserver, rétablir, et garantir la sécurité du système d’information.

La sécurité est un enjeu majeur pour les entreprises ainsi que pour l’ensemble des acteurs qui l’entourent.

Finalités

- Court terme: chacun (légitime)ait accès aux informations dont il a besoin

- Moyen terme: la cohérence de l’ensemble du système d’information.

- Long terme: maintenir la confiance des utilisateurs et des clients (image de marque)

- Nous sommes passés d’un monde simple et peu connecté à un monde bien plus complexe à cause de son hyperconnexion.Il y a tout simplement plus de données stockées en ligne et plus d’usage de l’informatique pour des applications critiques : l’électricité, les hôpitaux etc.

- Tout va plus vite et les cyberattaques ne se résument plus aux simples virus destructeurs. On peut désormais observer, entre autres :

- Des brèches de données(data breaches) : consistent à récupérer l’accès aux bases de données pour y dérober des informations confidentielles. Cela inclut des mots de passe, mais aussi des données privées (adresse, religion, orientation politique etc.). Ces attaques peuvent parfois devenir dramatiques lorsqu’elles sont révélées au public.

Leur nombre explose. On dénombre 1579 data breachespubliques en 2017, 2 milliards de données personnelles volées. - Des rançongiciels(ransomwares) : nouveau type de virus, ils ne suppriment pas les données mais les chiffrent pour en empêcher l’accès. Il n’y a généralement aucun moyen de récupérer les informations, à moins d’avoir une clé… que l’on peut obtenir en payant une rançon.

- Des mises en péril d’infrastructures: l’informatique étant désormais utilisée partout, une attaque n’a plus pour seul effet de supprimer le contenu d’un ordinateur. elle peut avoir un impact dans le monde réel. Cela a par exemple été le cas en Ukraine, où des centaines de milliers de personnes ont été privées d’électricitéà cause d’une attaque sur les centrales.

- Signe que les temps changent et on passe de la sécurité à la cybersécurité, en 1997, les dirigeants d’entreprise plaçaient le capital physique comme première valeur de leur entreprise. Aujourd’hui, ce sont les données.

- Désormais, on parle de royaumes de données Le monde virtuel se compose de nombreux groupes de données. Les groupes capables de collecter et d’utiliser des quantités massives de données gagnent en pouvoir et en influence. Ces groupes peuvent potentiellement être si puissants qu’ils fonctionnent comme s’ils étaient des royaumes. Les entreprises comme Google, Facebook et LinkedIn peuvent être considérées comme les châteaux de données du royaume. Si l’on pousse plus loin l’analogie, les personnes qui travaillent dans ces entreprises numériques peuvent être considérées comme des cybermagiciens ou des héros qui font face aux pirates ou criminels.

- les informaticiens (administrateur, développeurs, data modeler, …)

- les dirigeants

- les utilisateurs

- tous les membres du groupe concernés par le système d’information

Qui est concerné par la cybersécurité ?

- les informaticiens (administrateur, développeurs, data modeler, …)

- les dirigeants

- les utilisateurs

- tous les membres du groupe concernés par le système d’information

La pluridisciplinarité de la cybersécurité

- Ethique

- Législation et réglementation

- Technologie

- méthodologie

- normes

- 2. Les objectifs de la cybersécurité

La sécurité des systèmes d’information vise les objectifs suivants :

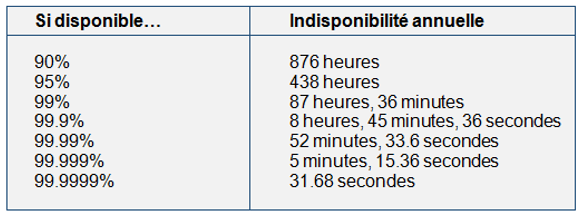

- La disponibilité: Le système doit fonctionner sans faille durant les plages d’utilisation prévues et garantir l’accès aux services et ressources installées avec le temps de réponse attendu.

- L’intégrité: Les données doivent être celles que l’on attend, et ne doivent pas être altérées de façon fortuite, illicite ou malveillante. En clair, les éléments considérés doivent être exacts et complets.

- La confidentialité : Seules les personnes autorisées ont accès aux informations qui leur sont destinées. Tout accès indésirable doit être empêché.

- L’authentification : L’identification des utilisateurs est fondamentale pour gérer les accès aux espaces de travail pertinents. Elle permet donc de valider l’authenticité de l’entité en question.

- La traçabilité (ou « Preuve») : garantie que les accès et tentatives d’accès aux éléments considérés sont tracés et que ces traces sont conservées et exploitables.

- La non-répudiation : Aucun utilisateur ne doit pouvoir contester les opérations qu’il a réalisées dans le cadre de ses actions autorisées.

Une fois les objectifs de la sécurisation déterminés, les risques pesant sur chacun de ces éléments peuvent être estimés en fonction des menaces. Le niveau global de sécurité des systèmes d’information est défini par le niveau de sécurité du maillon le plus faible. Les contre-mesures doivent être envisagées en fonction des vulnérabilités

Il faut pour cela estimer :

la gravité des impacts au cas où les risques se réaliseraient,

la vraisemblance des risques (ou leur potentialité, ou encore leur probabilité d’occurrence).

3. Risques, menaces, vulnérabilités

Menace: attaque possible d’un individu ou d’un élément naturel sur des biens (par exemple des informations) entraînant des conséquences potentielles négatives.

Exemple: un développeur modifie le code source en vue de détournement de fonds (grande expertise et forte motivation si les flux financiers sont importants), vol d’un ordinateur portable lors d’un déplacement (peu d’expertise nécessaire),…

Vulnérabilité: caractéristique d’une entité qui peut constituer une faiblesse ou une faille au regard de la sécurité de l’information. Ces vulnérabilités peuvent être organisationnelles (ex: pas de politique de sécurité), humaine (ex: pas de formation des personnels), logicielles ou matérielles (ex: utilisation de produits peu fiables ou non testés),…Exemple: les fichiers sur les ordinateurs portables ne sont pas protégés en lecture.

- Impact: conséquence sur l’organisme de la réalisation d’une menace. L’impact peut être exprimé financièrement, ou dans une échelle qui dépend du contexte.

- Risque: Combinaison d’une menace et des pertes qu’elle peut engendrer: c’est-à-dire de la potentialité de l’exploitation de vulnérabilité par un élément menaçant et de l’impact sur l’organisme.

- On remarquera que la notion de risque dépend de l’impact: une menace ayant une grande probabilité de se concrétiser, mais ayant un impact nul constitue un risque nul.

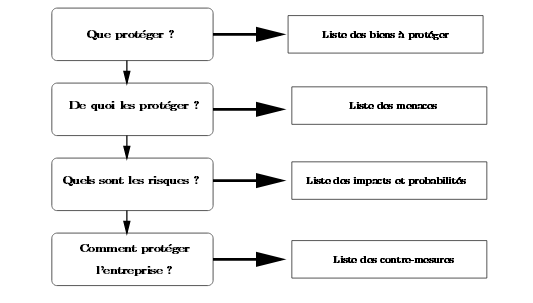

4. Démarche générale

Pour sécuriser les systèmes d’information, la démarche consiste à :

évaluer les risques et leur criticité : quels risques et quelles menaces, sur quelles données et quelles activités, avec quelles conséquences ?

rechercher et sélectionner les parades : que va-t-on sécuriser, quand et comment ?

Étape difficile des choix de sécurité : dans un contexte de ressources limitées (en temps, en compétences et en argent), seules certaines solutions pourront être mises en œuvre.

mettre en œuvre les protections, et vérifier leur efficacité.

La sécurité doit être abordée dans un contexte global et notamment prendre en compte les aspects suivants :

- La sensibilisation des utilisateurs aux problèmes de sécurité

- La sécurité logique, c’est-à-dire la sécurité au niveau des données, notamment les données de l’entreprise, les applications ou encore les systèmes d’exploitation.

- La sécurité des télécommunications : technologies réseau, serveurs de l’entreprise, réseaux d’accès, etc.

- La sécurité physique, soit la sécurité au niveau des infrastructures matérielles : salles sécurisées, lieux ouverts au public, espaces communs de l’entreprise, postes de travail des personnels, etc.

6. La notion de politique de sécurité

La politique de sécurité des systèmes d’information (PSSI) est un plan d’actions définies pour maintenir un certain niveau de sécurité. Elle reflète la vision stratégique de la direction de l’organisme (PME, PMI, industrie, administration, État,…) en matière de sécurité des systèmes d’information .

La PSSI se matérialise par un ensemble de documents présentant les règles de sécurité à appliquer et à respecter, ainsi que l’organisation permettant sa mise en place dans l’établissement.

Elle reflète la vision stratégique de l‘entreprise en matière de sécurité de l’information en termes de gestion des risques.

La politique de sécurité est le document de référence définissant les objectifs poursuivis en matière de sécurité et les moyens mis en oeuvre pour les assurer.

La politique de sécurité définit un certain nombre de règles, de procédures et de bonnes pratiques permettant d’assurer un niveau de sécurité conforme aux besoins de l’organisation.

Un tel document doit nécessairement être conduit comme un véritable projet associant des représentants des utilisateurs et conduit au plus haut niveau de la hiérarchie, afin qu’il soit accepté par tous. Lorsque la rédaction de la politique de sécurité est terminée, les clauses concernant le personnel doivent leur être communiquées, afin de donner à la politique de sécurité le maximum d’impact.

7. Les normes et standards

Plusieurs normes internationales reconnues de gouvernance, d’audit, de sécurité et de qualité informatique, des systèmes d’information

- La plus utilisée: ISO 27000: Normes de la famille 27000 pour la mise en place, l’utilisation, la tenue à jour et la gestion d’une politique de sécurité informatique, de sécurité des systèmes d’information ou SGSI (ISMS) : Système de gestion de la sécurité de l’information.

La famille ISO 27000 pour des SGSI / ISMS (systèmes de gestion de la sécurité de l’information, sécurité des systèmes d’information) comprend les principales normes ISO suivantes:

– ISO/IEC 27000:2009 : Aperçu général et vocabulaire

– ISO/IEC 27001:2005 : Exigences

– ISO/IEC 27002:2005 : Code de bonnes pratiques

– ISO/IEC 27003:2010 : Lignes directrices pour la mise en œuvre du système de management de la sécurité de l’information

– ISO/IEC 27004-2009 : Mesurage

– ISO/IEC 27005:2011 : Gestion des risques de sécurité de l’information

– ISO/IEC 27006:2007 : Exigences pour les organismes procédant à l’audit et à la certification des systèmes de management de la sécurité de l’information

– ISO/IEC 27007:11 Lignes directrices pour l’audit des systèmes de management de la sécurité de l’information

….

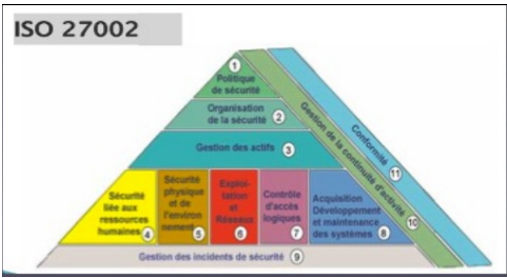

norme ISO 27002(ex 17799)

décrit une approche processus pour la mise en place d’un SMSI (système de management de la sécurité du système d’information) . Elle définit un code de bonnes pratiques destiné à être utilisé par les responsables chargés de mettre en place ou de maintenir un système de management de la sécurité de l’information (113 mesures)

couvre les aspects techniques, organisationnels, sociaux et juridiques

contient 11 articles ou thèmes

Mise en place de la sécurité d’un SI

Un projet de mise en place de la sécurité des systèmes d’information suit la logique de la roue de Deming. Une phase PLAN, qui revient à fixer les objectifs, est composée de quatre grandes étapes : définition du périmètre et de la politique, appréciation des risques, traitement du risque, sélection des mesures de sécurité. Une phase DO qui comprend les étapes suivantes : planification du traitement des risques, génération d’indicateurs significatifs, formation et sensibilisation du personnel, gestion quotidienne du SMSI, détection et réaction aux incidents. La suite de normes ISO 2700x impose de mettre en place des moyens de contrôle, c’est la phase CHECK (qui s’appuiera sur des audits, un contrôle, des revues) ; si des écarts sont constatés par rapport aux objectifs, la phase ACT permettra de mener des actions correctives, préventives et d’amélioration.

Démarche de la norme-Synthèse

Télécharger en PDF grauitement

<iframe src= »https://drive.google.com/file/d/1ps1kPypR-sknNFf4816I2xzGRwAML-Cr/preview » width= »640″ height= »480″></iframe>