Faculté des Sciences de Bizerte

Cours Sécurité Informatique Chapitre 6: Fonction de hachage & Signature électronique

Présenté par : Dr. Olfa DRIDI : dridi_olfa@yahoo.fr

1

Plan Plan Plan Plan I. Rappels

- Fonction de hachage

➢ Principe

➢ Propriétés

➢ Exemples

III. Signature électronique

➢ Problèmes

➢ Principe

➢ Rôles

2

1

- Fonction de hachage

3

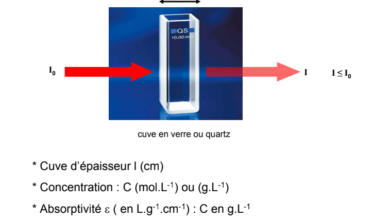

Rappels Rappels Rappels Rappels Définition:

Une fonction de hachage H est une application calculable qui transforme une chaîne binaire de taille quelconque t en une chaîne binaire de taille fixe n, appelée empreinte de hachage. On parle de collision entre x et x’ lorsque

x ≠ x’ et H(x) = H(x’) Si y est tel que y = H(x); alors x est appelé préimage de y

4

2

La fonction de hachage permet d’extraire une empreinte qui caractérise les données. Une empreinte a toujours une taille fixe indépendamment de la taille des données. Il est pratiquement impossible de trouver deux données ayant la même empreinte.

Fonction Fonction Fonction Fonction de de de de hachage: hachage: hachage: hachage: Principe Principe Principe Principe Texte clair Texte clair

Hachage

1)

= Le texte reçu est intègre Empreinte

reçue

2)

≠ Le texte reçu est altéré Empreinte

reçue

6

Empreinte

Empreinte recalculée

Empreinte recalculée

Internet

Rappels Rappels Rappels Rappels

5

Empreinte reçue

=?

Empreinte recalculée

Hachage

3

Propriétés Propriétés Propriétés Propriétés d’une d’une d’une d’une fonction fonction fonction fonction de de de de hachage hachage hachage hachage Propriétés de base : compression et facilité de calcul. Propriétés additionnelles :

Résistance à la préimage

étant donné y, il est difficile de trouver x tel que y = H(x) Résistance à la seconde préimage

étant donné x, il est difficile de trouver x’ ≠ x tel que H(x) = H(x’) Résistance à la collision

il est difficile de trouver x et x’ tels que H(x) = H(x’). Fonction de Hachage à Sens Unique

Résistance à la préimage et à la seconde préimage Fonction de Hachage résistante aux collisions

Résistance à la seconde préimage et à la collision

7

Propriétés Propriétés Propriétés Propriétés d’une d’une d’une d’une fonction fonction fonction fonction de de de de hachage hachage hachage hachage une fonction de hachage « H » transforme une entrée de données d’une dimension variable « m » et donne comme résultat une sortie de données inférieure et fixe « h » (h = H(m)). l’entrée peut être de dimension variable ; la sortie doit être de dimension fixe ; H(m) doit être relativement facile à calculer ; H(m) doit être une fonction à sens unique ; H(m) doit être « sans collision ».

Chaque bit de l’empreinte dépend de l’ensemble des bits du message. Le changement d’un bit du message d’entrée provoque en moyenne le changement de la moitie des bits de l’empreinte.

8

4

Historique des principales fonctions de Historique des principales fonctions de Historique des principales fonctions de Historique des principales fonctions de hachage hachage hachage hachage

9

MD5MD5MD5MD5

MD5 : Message Digest 5

Développé par Ron Rivest (société RSA Security). Génère une empreinte de taille 128 bits. Blocs de b = 512 bits, sortie de n = 128 bits

16 sous-blocs Mi de 32 bits 64 constantes fixées Ki 64 rondes sur 4 sous-blocs de 32 bits A,B, C,D 4 * 16 sous-rondes ou F prend les valeurs:

10

5

Pourquoi augmenter la taille de l’empreinte ? Il suffit de 23 personnes pour qu’il y ait plus d’une chance sur deux pour que parmi elles deux personnes soient nées le même jour ! Une fonction de hachage générant une empreinte de n bits donne 2n sorties différentes. D’après le paradoxe des anniversaires on a une chance sur deux de retrouver un message ayant une empreinte donnée en 2n/2 essai Augmenter n (Actuellement, plus de 128 bits)

Fonction de compression de MD5 Fonction de compression de MD5 Fonction de compression de MD5 Fonction de compression de MD5

11

Paradoxe des anniversaires Paradoxe des anniversaires Paradoxe des anniversaires Paradoxe des anniversaires

12

6

13

- Signature électronique

Problème Problème Problème Problème Le protocole présenté précédemment garantis la confidentialité ainsi que l’intégrité du message. Mais pas son authenticité ! Qu’est ce qui empêche un intrus de :

Chiffrer un message avec la clé publique d’Alia Lui envoyer en se faisant passer pour Béchir ?

14

7

Principe Principe Principe Principe Béchir veut envoyer un message M de manière authentifiée et sûre à Alia : 1. Il va calculer une empreinte E = H(M) du message 2. Il va chiffrer l’empreinte avec sa clé privée. Seul Béchir peut le faire 3. Il va concaténer l’empreinte chiffrée au message M et envoyer M + E à

Alia 4. Le message final est éventuellement chiffré avec la clé publique d’Alia

si l’on veut en plus assurer la confidentialité

15

Principe Principe Principe Principe Alia reçoit le message signe de Béchir. Elle va : 1. Déchiffrer le message avec sa clé privée si il a été chiffré par Béchir 2. Séparer M’ et E’ 3. Déchiffrer E’ avec la clé publique de Béchir 4. Vérifier si l’empreinte E’ est bien valide pour M’ Si c’est le cas, elle sait que :

C’est bien Béchir qui a envoyé le message. Le message n’a pas été modifié par un tiers.

16

8

Signature Signature Signature Signature électronique: électronique: électronique: électronique: Principe Principe Principe Principe Texte clair Hachage Signature

Électronique

17

Signature Signature Signature Signature électronique: électronique: électronique: électronique: Vérification Vérification Vérification Vérification Clé publique de l’émetteur Signature Electronique

1)

= La signature reçue est correcte Empreinte

Empreinte reçue

recalculée

2)

≠ La signature reçue est incorrecte Empreinte

reçue

18

Hachage Texte clair

=?

Empreinte recalculée

Clé privée du signataire

Processus de Création de la Signature Électronique

Décryptage

Empreinte

Empreinte recalculée

Empreinte reçue

Cryptage

9

Signature Signature Signature Signature électronique: électronique: électronique: électronique: Rôles Rôles Rôles Rôles La signature électronique assure l’authentification du signataire

ainsi que la non-répudiation.

La signature électronique assure, aussi, l’intégrité des données.

La signature ne peut être imitée (falsifiée).

La signature est authentique. Elle authentifie le signataire.

La signature ne peut pas être reniée.

19

Questions Questions Questions Questions ?????

????? ????? ????? 20

10

télécharger gratuitement Cours Sécurité Informatique: Fonction de hachage & Signature électronique